网络安全的定义与内容

在过去的两年里,随着新能源汽车技术日益成熟,智能网联技术逐步完善,汽车网络安全的各种隐患也逐步浮现出水面。汽车网络安全需要应对的是网络外部的各种威胁。打个比方,如果我们的智能汽车是一个个堡垒,汽车网络安全部分需要负责监控的是一切试图进入堡垒内部的敌人,在保障病毒和恶意程序对车辆操控进行干扰破坏的同时,兼顾这个堡垒与外部进行通讯的频道。这一方面所需要完成的工作主要有以下四类:1.应用程序的指控监控,并避免防止内部的意外违规;2.更新信息,对黑客的攻击手段进行追踪,确认攻击方法并确认对策;3.识别外部攻击源并对它们进行拒绝;4.监测并保护外部,阻止试图非法进入我们内部网络的不良分子。

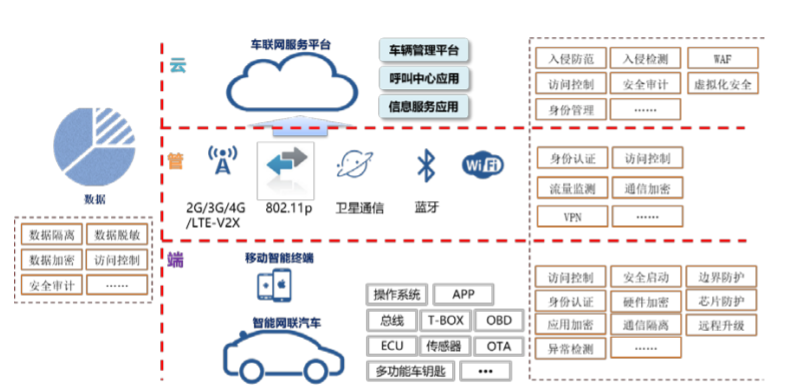

车联网的运用场景;图片来自:车联网网络安全白皮书

智能汽车面临的网络安全隐患

在汽车使用过程中,大量用户数据会产生,如某一时间点你曾到达过的地点以及驾驶路线规律等隐私信息。如果这些用户隐私信息被窃取或泄露,很有可能会被犯罪分子用作敲诈勒索的工具。此外,随着ADAS高级驾驶辅助以及更高级别自动驾驶的出现,智能汽车的动力,转向和制动控制都必须授权给智能驾驶系统。暴露于危机四伏的互联网当中的车辆,如果被黑客攻破,会造成的损失不堪设想。

除了像《升级》这样的电影当中会出现智能汽车突然失控的情形以外,攻破车辆通信系统从而对车辆进行控制的案例也已经在现实当中上演。华为智能汽车解决方案BUCTO蔡建永分享的一组极具冲击力的数据,它直观地反映了汽车遭受黑客攻击这一问题的严峻性,“在过去5年时间里,汽车被攻击的次数增长了20倍;黑客对智能汽车的攻击快速增加,其中27.6%的攻击涉及车辆控制。”曾有媒体公开报道信息显示,仅2019年一年,黑客通过入侵共享汽车App并改写程序跟数据,盗走包含奔驰CLA轿车、GLA小型SUV、Smart Fortwo微型车等超100辆汽车。

电影《升级》当中的自动驾驶汽车;图片来源:imcdb.org

关于汽车网络安全的3W1H

汽车网络安全的3W1H指的是,什么(What)是目前的标准以及现状;这套体系防护的是谁(Who);攻击会从哪里(Where)发起;以及怎么样(How)完成这些工作。

首先是目前的标准和现状。根据SAE J3061标准,从载体或实体的角度来说,功能安全关键系统是网络安全关键系统的子集,安全漏洞在ADAS高级自动驾驶辅助这样的关键性功能安全系统方面产生的危害要更大,所以必须应用并推广网络安全技术,确保这类核心系统的安全性。目前网络安全技术标准,除了SAE J3061以外,还有美国高速公路交通运输安全部(NHTSA)的“现代汽车网络安全实践”在内的十几项标准,从车内还是从车外进行防护,各界也是看法不一,还有待进一步商榷。车内防护方面,由于车联网通信牵扯到车内系统的通信和车与车、车与路、车与网络的通信,未来的车内防护要求车企应用身份认证、网络入侵监测、访问控制和通信加密在内的一系列安全技术。车外防护方面,“白帽黑客”式策略已经在汽车网络安全业内成为普遍现象。“白帽黑客”指的是专门为网络安全机构服务的网络技术专家,负责寻找、提交和修补漏洞。2016和2017年,腾讯的科恩实验室利用多个特斯拉的高危安全漏洞实现针对车辆的无物理接触远程攻击,并随后将安全漏洞细节提交给特斯拉官方。再之后,2020年,360集团安全团队发现了19个奔驰智能网联汽车相关的安全漏洞细节,随后该团队向奔驰披露并协助修复这些漏洞。

其次是需要提防的对象。俗话说的好,道高一尺魔高一丈。尝试对车辆安全系统进行进攻的,除了技术段位极高,无损害他人人身及财产安全意图,只想借此博人眼球的黑客,剩下便是通过黑市等途经获得非法攻击手段,并企图借此获利的不法分子。盗窃车辆的小偷团伙造成的危害目前来看相对有限,但是黑客仍有可能通过篡改车辆周边数据来误导基于大数据进行判断的智能驾驶系统,甚至是自动驾驶系统进一步加害于驾驶者。网络安全公司迈克菲(McAfee)官方曾经做过一项测试,如果用黑色胶带改变限速牌数字,特斯拉自动驾驶系统会对速度做出错误判断,进而导致车辆超速驾驶,进而增加危险事故的发生风险。此外,国际欧亚科学院中国科学中心、汽车大数据应用联合研究中心等发布的《汽车大数据应用研究报告(2021):新能源汽车安全篇》称,汽车正逐渐成为网络黑客入侵的热门目标,汽车受到信息安全攻击的威胁正逐步攀升。报告还表示,部分汽车企业存在过度收集非必要个人信息的情况,信息一旦发生泄露,会被非法组织加以利用进行违法犯罪活动,如电信诈骗,而且信息越全面充分,个人越容易上当受骗。

网络安全视角下的车联网;图片来源:车联网网络安全白皮书

紧接着,是发起攻击的地点。黑客可以发起攻击的地点总体分类为云端,管理端和终端三个方面。云端指的是车联网云端服务平台,包含车辆管理平台,呼叫中心应用和信息服务应用等。这类端口最显著的例子就是通用汽车推行多年的,覆盖其旗下多个品牌的安吉星Onstar远程服务平台。黑客很有可能利用安吉星平台的系统漏洞对其进行入侵,然后对用户车辆进行滥用、盗窃或远程控制。第二是管道端,这一方面则包含包括各类通信基站、卫星通信、蓝牙和无线网络在内的各类通信手段。别有用心的犯罪分子可能会利用无密码的WIFI或假基站控制车主的手机,进而获取到车辆app权限。最后是终端,包含且不限于车辆通信总线、传感器、OTA、多功能车钥匙、电子控制单元和OBD诊断仪。试想一下,如果有人在OBD诊断仪当中加带了新型木马,车辆一旦启动,制动总泵在制动时会失效,最终的后果可谓是不堪设想。

最后是如何实现汽车网络安全。首先,要利用威胁分析和风险评估方法,对网络安全特性及需求进行评估和定义,比如车企聘请网络安全防护公司专家作为顾问,对隐患和漏洞进行预防;其次,定义产品在系统层面、硬件层面、软件层面的网络安全开发流程,在开发阶段将漏洞扼杀在摇篮当中;紧接着是定义车辆生产、使用和售后维护过程中的网络需求,对OBD诊断仪在内的工具进行网络安全特性强化。这三个方面对于白帽黑客的专业素养和车企对于网络安全的重视程度要求极高。

目前,包括华为,博世和东软在内的许多企业已经加入车联网安全防护的行列。随着车联网的不断深化发展,面临的网络攻击手段日益复杂,如何构建观察车联网云管理的综合立体防御体系,会是接下来各类软硬件提供商需要解决的一大难题。在不久的将来,每一台智能汽车都会成为类似手机一样的信息终端,随着技术的进步,各大车企也要针对网络加密算法和防火墙这样的网络安全手段进行加强,确保黑客无法通过物联网或其他手段对车辆进行非法侵入,从而造成不可挽回的生命或财产损失。